Seguridad Informática en Servidores Linux: Hardening

Aprende la Defensa en Profundidad de Servidores Linux. Ciberseguridad para el bastionado en todas las capas del sistema

What you will learn

Aplicar el método de Defensa en Profundidad para una red y sus ordenadores

Proteger contra ataques al hardware: contraseña de la BIOS, cifrado de disco y cifrado de particiones

Proteger el arranque del sistema con GRUB2

Herramientas de cifrado: Luks, Veracript, GPG, etc..

Qué es la defensa perimetral y cómo aplicarla

Entender y manejar el firewall IPTABLES: protección para endpoint y para filtrado del tráfico de red

Aprender y utilizar NFTABLES, el sucesor de IPTABLES

Qué es un IDS (Intrusion Detection System), sistema de detección de intrusos

Usar un IDS: SNORT

Proteger comunicaciones mediante cifrado con redes privadas virtuales (VPN)

Crear VPN's con OpenVPN

Conocer distribuciones específicas para ciberseguridad: Security Onion, IPFire, Endian, OPNSense y pfSense

Instalar y administrar el firewsall pfSense

Instalar y configurar SNORT en pfSense

Instalar y configurar pfBlocker en pfSense

Instalar y configurar el proxy Squid y SquidGuard en pfSense

Qué es y cómo protegerse del ARP Spoofing

Qué es y cómo protegerse de ataques redirect y DHCP Spoofing

Conocer los ficheros más importantes para la seguridad de usuarios en Linux.

Administración en Linux de Usuarios, Grupos, Permisos y Contraseñas

Comandos para la administración de usuarios y Linux: adduser, chown, chmod, passwd, etc.

Permisos del sistema de ficheros y permisos especiales: setUID, setGID y sticky bit

Ampliación de permisos del sistema de ficheros: listas de control de acceso ACL

Cómo funcionan y se administran los atributos en el sistema de ficheros de Linux

Seguridad en los permisos de administración, gestión de sudo y sudoers

Fortificar contraseñas en Linux

Bloquear ataques de fuerza bruta por login: librería pam_tally2

Analizar el estado del sistema: espacio en disco, procesos, memoria, acceso de usuarios, etc.

Gestionar y analizar el uso de la red: ip, ss y netstat

Aumentar la seguridad de los servidores de red. TCP Wrappers y Xinetd

HIDS (Detección de intrusos basado en host): OSSEC

Antimalware: ClamAV y rkHunter

Log del sistema: rsyslog y journal

Auditar la seguridad del sistema operativo Linux con Lynis

Instalación y uso de AppArmor

Instalación y uso de SELinux

Administrar y fortificar el servicio SSH

Why take this course?

➤ La industria de la ciberseguridad está creciendo de forma exponencial en los últimos años. Son conocidos los frecuentes ataques a empresas grandes y pequeñas. Hemos visto en los medios de comunicación las devastadoras consecuencias que puede tener una mala política de seguridad.

➤ Aunque la mayoría de las personas que se interesan por la ciberseguridad empiezan aprendiendo técnicas de ataque o pentesting por lo motivador y divertido de sus mecánicas, lo que las empresas demandan es DEFENDER sus sistemas informáticos. Tanto si eres un administrador de sistemas Linux como si quieres conseguir un trabajo en ciberseguridad, este curso te enseñará todo lo necesario para que sepas implementar una DEFENSA EN PROFUNDIDAD y así crear varias capas de protección contra amenazas en la red o servidores de un sistema informático.

➡︎ APRENDE CON MÁS DE 170 VIDEOS Y MÁS DE 22 HORAS DE CONTENIDO, TODO LO NECESARIO PARA PROTEGER LA RED Y TUS SERVIDORES LINUX ⬅︎

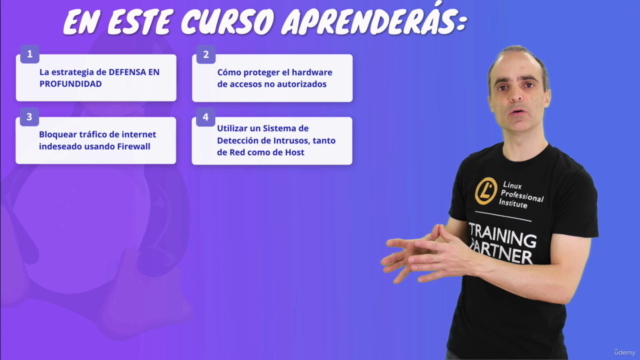

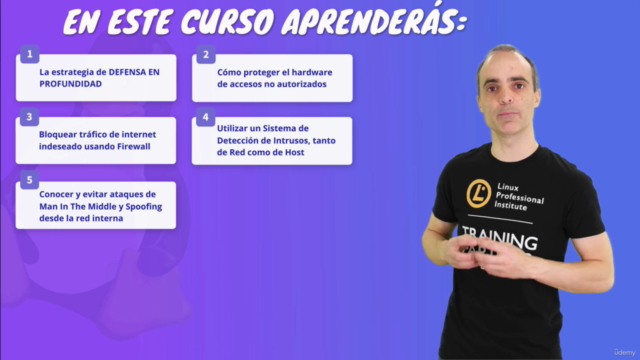

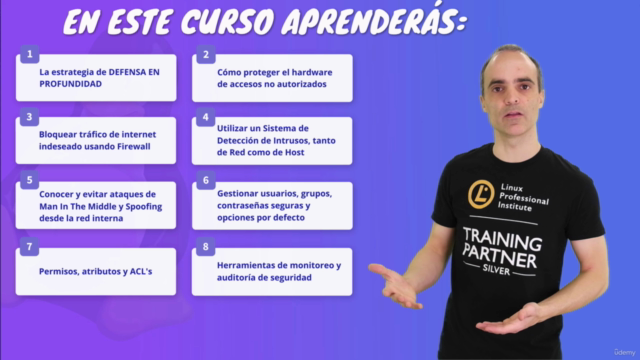

Si te matriculas en el curso aprenderas:

A proteger el hardware

A proteger ataques de internet. Defensa perimetral con firewall, detección de intrusos, proxy, listas de dominios e ips maliciosas, etc.

Bloquear ataques desde la propia red. Man In The Middle y Spoofing.

Configurar y fortificar el sistema operativo: usuarios, permisos, conexiones, configuraciones por defecto, etc.

Controlar el uso que hacen del sistema aplicaciones concretas: AppArmor y SELinux

Encriptar datos para su protección

Screenshots

Reviews

Charts

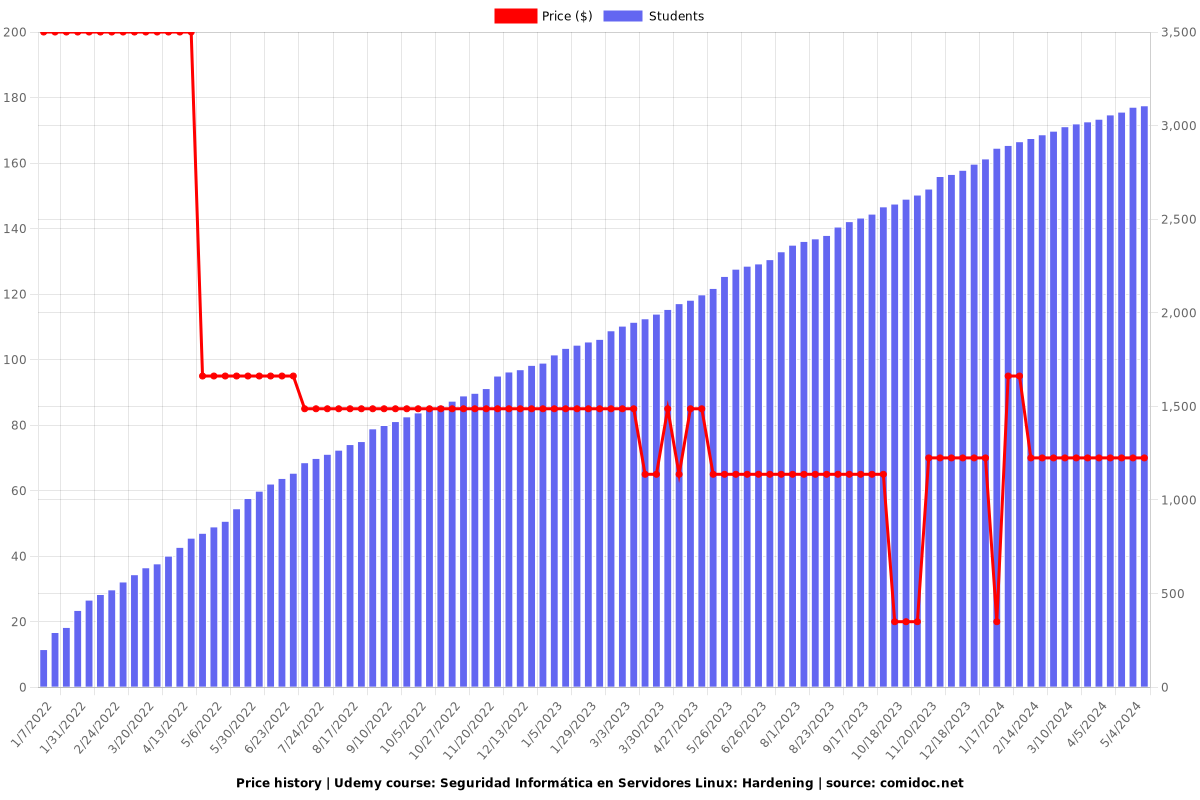

Price

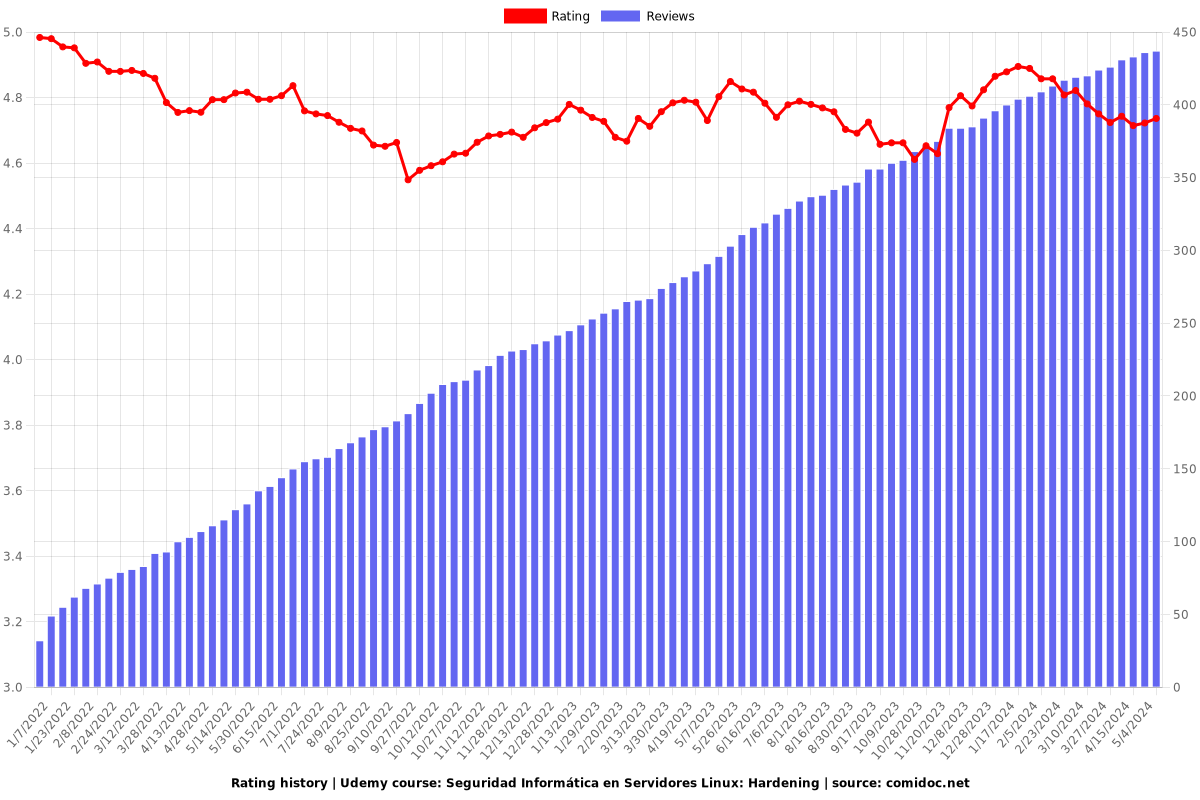

Rating

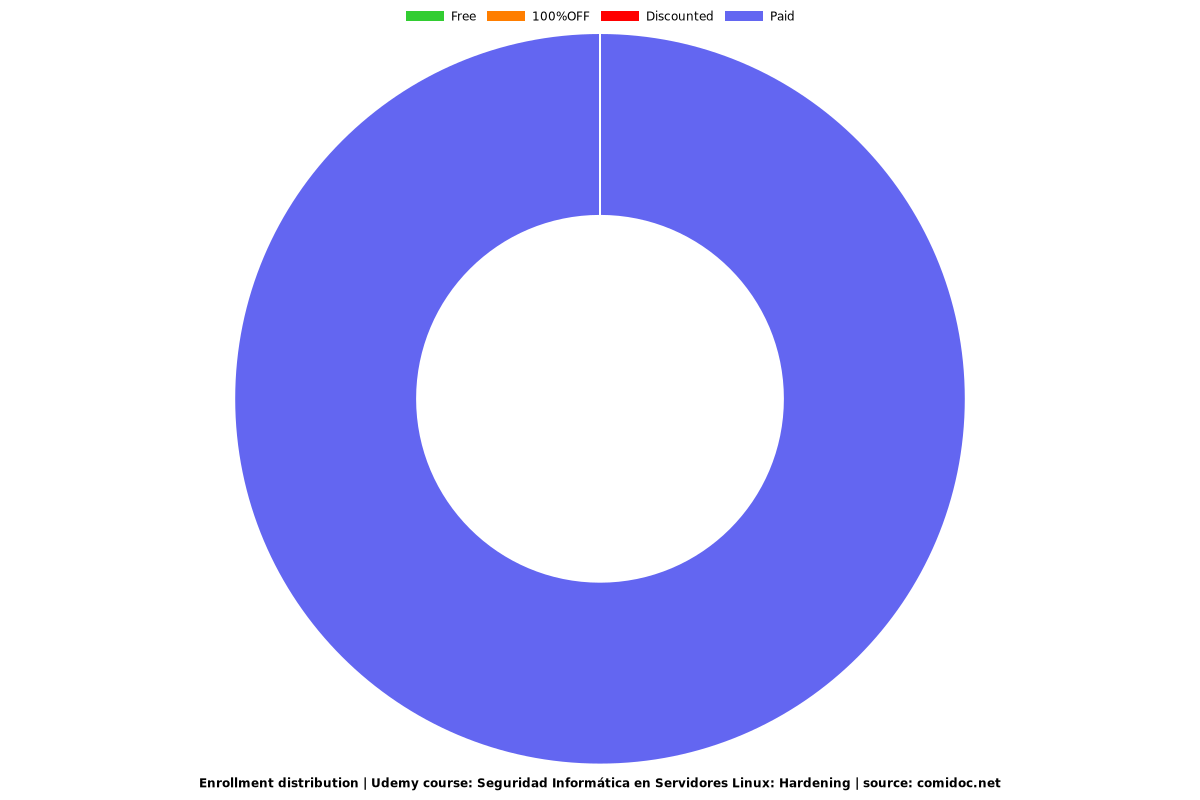

Enrollment distribution