Segurança da Informação Vol.2

Técnicas de Invasão

What you will learn

Será um especialista em conhece as técnicas e métodos utilizados para se encontrar vulnerabilidades de segurança em softwares e redes corporativas.

Você se tornará um Hacker ético e ‘Hacker ético’ está na mira das empresas

Identificar falhas e aplicaras em ambiente real.

Realizar estudo dos casos de uso para trabalhar na pratica.

Responsabilidades de um hacker etico

Why take this course?

Conclusão

A auditoria Teste de Invasão é uma das auditorias de segurança que podem ser realizadas sobre ativos do cliente. O principal diferencial deste tipo de auditoria é que a avaliação de segurança é realizada através de simulações de ataques reais aos ativos do cliente. Isto quer dizer que a auditoria Teste de Invasão vai além da simples identificação de potenciais vulnerabilidades, incluindo a avaliação do risco real que estas vulnerabilidades representam para o cliente e a apreciação do impacto associado à exploração das mesmas sobre a segurança da informação e o próprio negócio do cliente.

Teste de invasão o que é

Teste de invasão ou pentest são métodos que avaliam a segurança de um sistema de computador ou de uma rede, simulando ataques de uma fonte maliciosa. O processo envolve uma análise nas atividades do sistema, que envolvem a busca de alguma vulnerabilidade em potencial que possa ser resultado de uma má configuração do sistema, falhas em hardwares/softwares desconhecidas, deficiência no sistema operacional ou técnicas contramedidas. Todas as análises submetidas pelos testes escolhidos são apresentadas no sistema, junto com uma avaliação do seu impacto e muitas vezes com uma proposta de resolução ou de uma solução técnica.

Teste de invasão x Analise de vulnerabilidade

Diferente de uma avaliação de vulnerabilidades, ao realizar um teste de invasão, os pentesters não só identificam as vulnerabilidades que poderiam ser utilizadas pelos invasores, mas também exploram essas vulnerabilidades, sempre que possível, para avaliar os danos que os invasores poderiam causar após uma exploração bem-sucedida das falhas.

Sobre Pentest

Um pentest é realizado seguindo algumas etapas explicadas abaixo. Porém, antes de iniciar um pentest, é necessário que o cliente esteja a par de todo o processo para que não haja nenhuma falha de comunicação entre as partes. É necessário conhecer os objetivos do negócio do cliente no que diz respeito ao teste de invasão: se esse é o primeiro teste de invasão, o que o levou a procurar esse serviço? Quais as exposições que ele mais teme? Existe algum dispositivo frágil com o qual deveremos ter cuidado ao efetuar os testes?

Charts

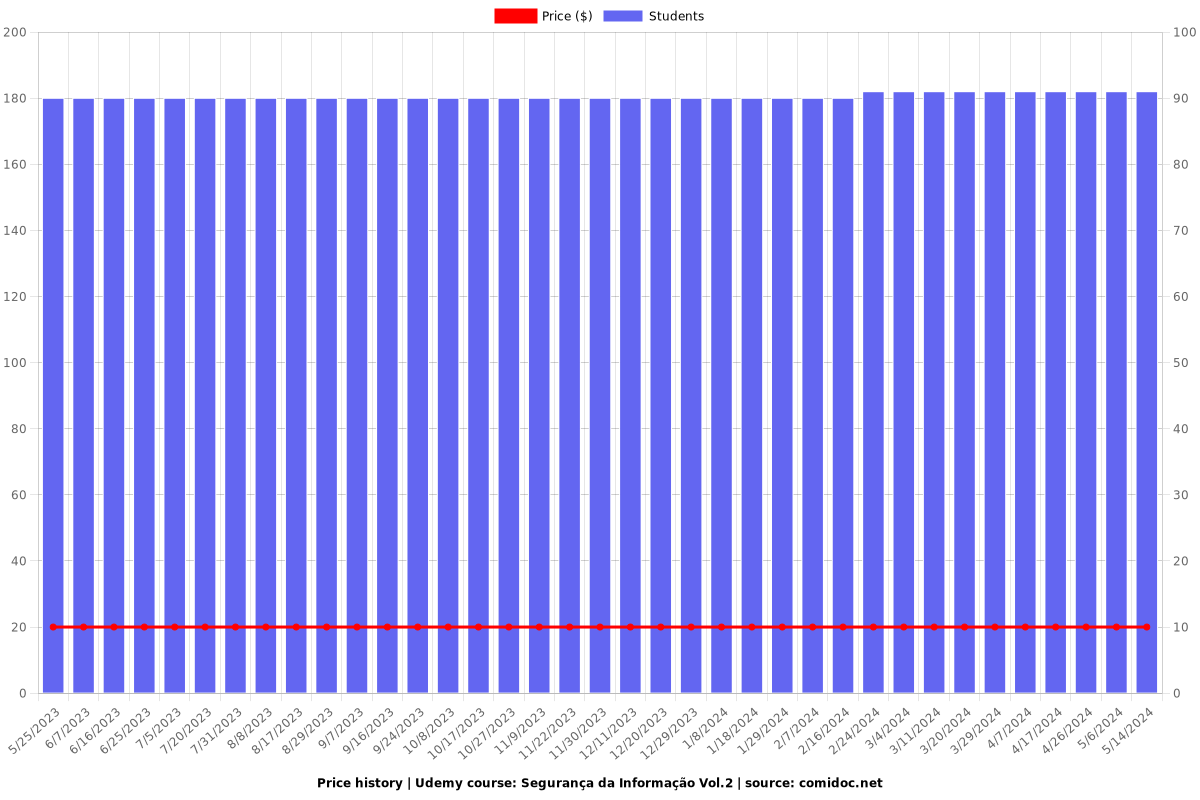

Price

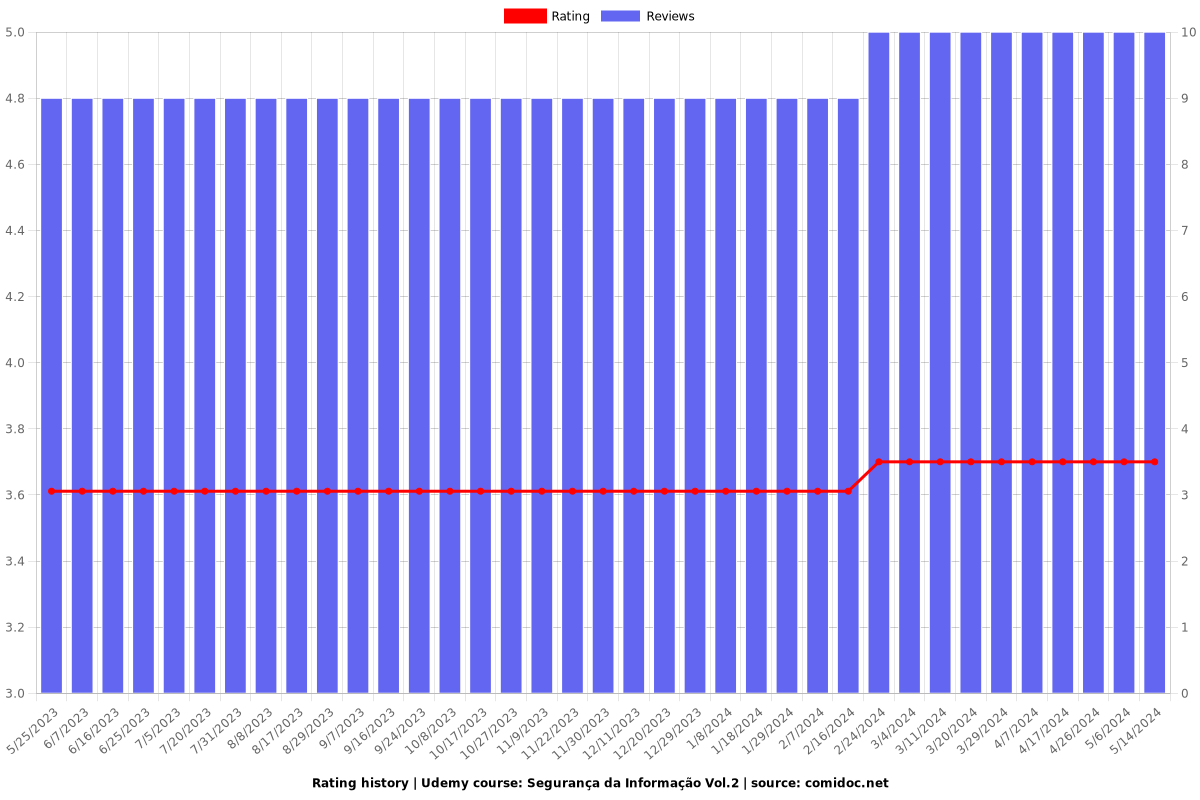

Rating

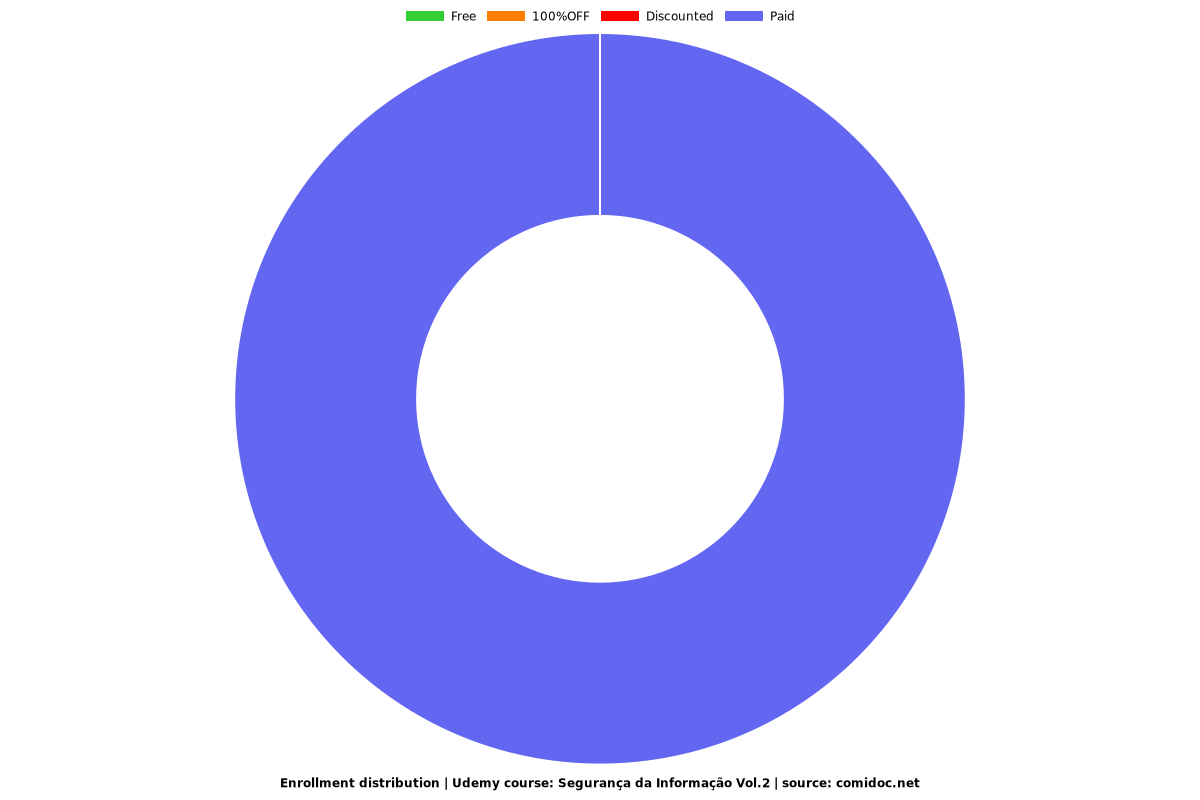

Enrollment distribution