Giriş

Kurs Materyalleri ve Bilgilendirmeler

Eğitim Uyarısı

Neden Sistem ve Network Öğreniyoruz?

Temel Ağ (Network) Bilgisi

Ağ Nedir, Özellikleri ve Faydaları

Ders Örneklendirmesi (Paylaşımlar)

Başlıca Ağ Donanımları

LAN ve WAN Ağlar

Ağ Protokolü Kavramı

OSI ve TCP/IP Referans Modelleri

TCP ve UDP Protokolleri

Portlar

ARP, ICMP ve Tracert Başarım Araçları

TCP/IP Paketleri ve İçerikleri

RFC (Request for Comments) Kavramı

IANA (Internet Assigned Numbers Authority)

IP (Internet Protocol) Adresleri

Network ID ve Host ID Kavramı

Subnet Mask ve IP Sınıfları

İletim Türleri ve Teknikleri

Ağ Servisleri

DNS (Domain Name System)

DHCP (Dynamic Host Configuration Protocol)

NAT (Network Address Translation)

Domain, DNS Hiyerarşisi ve FQDN Kavramları

Web Hosting Kavramları ve Süreçleri

VPN Kavramı ve Türleri

Temel İşletim Sistemi (OS) Bilgisi - GNU/Linux

İşletim Sistemi (OS) Nedir?

İşletim Sistemi (OS) Sınıfları

Sanallaştırma Tipleri ve Yapıları (Performans Kıyası)

VMware Workstation Pro ve VirtualBox Kurulumları

GNU/Linux Nedir?

GNU/Linux Distroları

GNU/Linux Masaüstü Ortamları

GNU/Linux Paket Yöneticileri

GNU/Linux Dizin Yapısı

GNU/Linux Kavramlarını Pekiştirme

Kali VS Parrot OS Karşılaştırması

Ders İlerleyişinde Kali ve Parrot Hk.

Kali ve Parrot'a Göz Atma

VirtualBox ile Parrot Kurulumu

VMware ile Parrot Kurulumu

Snapshot Kavramı

Terminal ve Kısayolları

Linux Yardım Alma Komutları

Linux Bilgi Alma Komutları

Linux İçerik Komutları

Linux Dosya-Dizin Komutları

Linux Arşiv Komutları

Linux Dosya-Dizin Erişim Yetkilendirmeleri

Linux'ta Repo (Repository) Kavramı

Linux Paket (Package) Kurulumları

Linux'ta Kaynak Kod (Source Code) Kurulumları

Linux Sistem Güncelleme

Parrot'ta Root Olmak

Parrot'ta Kullanıcı Silmek

Parrot'ta MATE Özelleştirmeleri

Parrot'ta MATE Özelleştirmeleri 2

Siber Güvenliğin Temelleri

Siber Güvenlik Nedir?

Siber Güvenlik Ne Değildir?

İstatistikler ile Siber Güvenlik

Zararlı Yazılımlar (Malware'ler) - Virüsler ve Türleri

Zararlı Yazılımlar (Malware'ler) - Solucanlar

Zararlı Yazılımlar (Malware'ler) - Truva Atları ve Türleri

Zararlı Yazılımlar (Malware'ler) - Casus Yazılımlar ve Türleri

Zararlı Yazılımlar (Malware'ler) - Rootkit'ler ve Türleri

Zararlı Yazılımlar (Malware'ler) - Fidye Yazılımları

Zararlı Yazılımlar (Malware'ler) - Cryptojacking'ler

Zararlı Yazılımlar (Malware'ler) - İstismar Kitleri ve Türleri

Zararlı Yazılımlar (Malware'ler) - Java Based EK, iFrame EK, ZeroDay EK

Antivirüslerin Çalışma Prensibi ve Basit Atlatma Yöntemleri

Ağ Tehditleri - OWASP TOP10

Ağ Tehditleri - DOS (Denial of Service) Nedir?

Ağ Tehditleri - DDOS (Distributed Denail of Service) Nedir?

Ağ Tehditleri - Pivoting Nedir?

Ağ Tehditleri - BitSquatting ve CyberSquatting Nedir?

Ağ Tehditleri - Paket Manipülasyonu Nedir?

Ağ Tehditleri - Spoofing Nedir ve Türleri?

Ağ Tehditleri - Session Hijacking Nedir?

Ağ Tehditleri - Pass The Hash Nedir?

Sosyal Mühendislik Saldırıları Hk.

Tehditlerden Korunma - Başlıca Bireysel Önlemler

Tehditlerden Korunma - Başlıca Kurumsal Önlemler

Etik Hacking ve Penetrasyon Testi - Giriş

Hack ve Hacker Kavramı

Penetrasyon Testi Metodojisi

Penetrasyon Testi Modelleri ve Fazları

Cyber Kill Chain (Siber Ölüm Zinciri) Nedir?

VMware ile Kali Kurulumu

Kali'de Root Olmak

Kali'de Shell Değişimi

Kali'de XFCE Özelleştirmeleri

Kali'de XFCE Özelleştirmeleri 2

Kali'de Encryption'lı Diski Genişletme

Alias, Git, Path ve Repo Kullanımları

PENTEST FAZ I: RECONNAISSANCE

Arama Operatörleri ile Google Dorking

Shodan Nedir, Nasıl Kullanılır?

WayBack Machine Nedir, Neden Kullanılır?

Domain Enumeration Nedir, Nasıl Yapılır?

Shell Komutları ile Domain ve DNS Enumeration

SubDomain'leri Tespit Etme

SubDomain'leri Tespit Etme 2

DNS Zone Transfer Kontrolü

Reverse IP Lookup ile Host'taki Web Sayfalarının Tespiti

Web Sitesinde Kullanılan Teknolojilerinin Tespiti

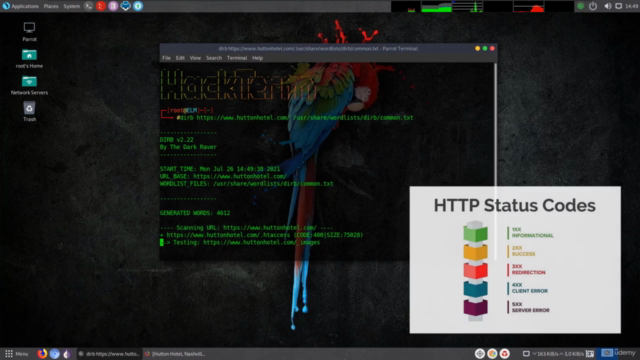

Web Sitelerinde Dosya-Dizin Tespiti ve Wordlist Kavramı

Photon ve Raccoon ile Tümleşik Tespitler

OSINT Kavramı ve E-Mail Hesapları (Personel) Tespiti

Potansiyel Profil Tespitleri

Maltego ile Tümleşik OSINT

Proxy ve VPN Kavramı

OpenVPN ile VPN Kullanımı

TOR Network'ü Nedir ve Nasıl Çalışır?

TOR ile Anonim Olmak (Gizlenmek)

Deep Web, Dark Web Kavramları ve Arasındaki Farklılıklar

TOR Browser Kurulumu

Deep Web'te Surf ve İçerikler

Lab 1 Kurulumu (Workgroup Pentest)

Metasploitable 3 (Windows Server 2008 R2) Kurulumu

Metasploitable 3 İndirme Linkleri

Kioptrix 1 (Linux RedHat Server) Kurulumu

LAB Çalışma Alanı İpuçları

LAB Network Ayarları

PENTEST FAZ II: SCANNING

Netdiscover ve ARP-Scan ile Host Discovery

Nmap, Komut ve Parametreleri (Nmap Cheat Sheet)

Nmap Kullanımı ile Port, Servis ve OS Tespiti

NSE (Nmap Script Engine) Yardım Alımı

NSE ile NetBIOS Discovery

NSE ile SMB Enumeration

NSE ile MySQL Enumeration

NSE ile SSH Enumeration

NSE ile HTTP Enumeration

NSE ile Güvenlik Açığı ve CVE Tespiti (Vuln, Vulners)

Nmap Vulscan ile Güvenlik Açığı ve CVE Tespiti

Legion (Nmap GUI) ile Tümleşik Tarama

Lab Güncelleme - W2K8 Lisans Süresini Uzatma

Nessus ile Güvenlik Açığı Tespiti

Greenbone ile Güvenlik Açığı Tespiti

PENTEST FAZ III: EXPLOITING

Remote Shell Kavramı ve Türleri

Netcat ile Bind Shell Örneği

Netcat ile Reverse Shell Örneği

Metasploit Kavramları ve Komutları

Metasploit Veritabanı (DB) İlk Ayarlamaları

Metasploit'te Yardım Alımı

Metasploit'te Arama (Search) Kullanımı

Metasploit'te Modül Kullanımı ve Ayarları

Metasploit'te Nmap Kullanımı

Exploit Saldırıları

Nmap ve Metasploit ile MS17-010 Açığı Kontrolü

MS17-010 Açığına Exploit Saldırısı

Meterpreter Komutları (Meterpreter Cheat Sheet)

Meterpreter ile Hedefte Sistem Keşfi

Meterpreter ile Hedefte Dosya Dizin Yönetimi

Exploit Araştırması (Spesifik Hedef için)

ManageEngine'e Exploit Saldırısı - Windows

ElasticSearch'e Exploit Saldırısı - Windows

Apache Axis2'ye Exploit Saldırısı - Windows

Samba'ya Exploit Saldırısı (ve Staged, Non-Staged Payload'lar) - Linux

Java JMX'e Exploit Saldırısı - Windows

Exploit Veritabanları ve Kaynakları

Searchsploit ile Exploit-DB Kullanımı

Manuel Exploit ile Apache'ye Saldırı - Linux

Manuel Exploit ile Samba'ya Saldırı - Linux

Brute Force ve Exploit Saldırıları

Dictionary Attack ve Wordlist'ler Hk.

Lokal Wordlist'ler

Nmap ile Dictionary Attack (SSH)

Metasploit ile Dictionary Attack (SSH)

Medusa ile Dictionary Attack (SSH)

Ncrack ile Dictionary Attack (SSH)

Hydra ile Dictionary Attack (SSH)

SSH Komutları ve Kullanımı

Bi' Kahve Molası

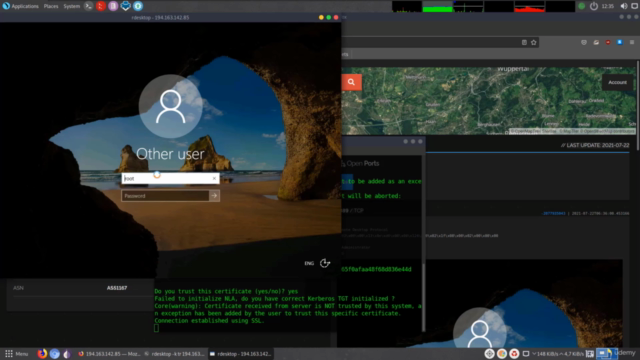

RDP'ye Dictionary Attack ve RDesktop

MySQL'e Dictionary Attack ve Null Password

MySQL Komutları, Kullanımı ve DBDump

Hash Cracking

Bi' Kahve Molası Daha

Wordpress Login'e Dictionary Attack

ManageEngine Login'e Dictionary Attack

SMB'ye Dictionary Attack + Exploit + Hash Crack

GlassFish'e Dictionary Attack + Exploit

Man-in-the-Middle Saldırıları

Ortadaki Adam (Man-in-the-Middle) Kavramı

Wireshark Kullanımı ve Paket Filtreleme

Promiscuous Mode ve Packet Sniff Kavramları

ARP Hakkında Ön Bilgilendirme

ARP Poisoning (ARP Zehirleme) Saldırısı

ARP Poisoning'in Kavranması ve IP Forwarding

HTTP Packet Sniffing

Kahve?

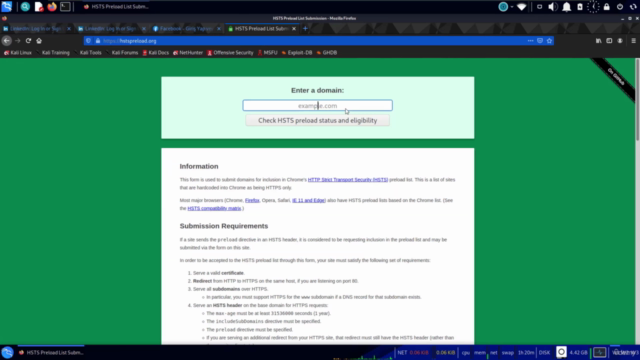

HTTPS, SSL Strip ve HSTS Hk.

DNS Spoofing Saldırısı

DHCP Spoofing (Rogue Server) Saldırısı

DHCP Starvation Saldırısı

PENTEST FAZ IV: POST EXPLOITATION

Windows'ta Local Exploit Tespiti

Linux'ta Local (Kernel) Exploit Tespiti

Linux'a Dosya Çekerek Kernel Exploit Tespiti

Metasploit Çoklu Oturum Yönetimi

Metasploit ile Local Exploit Tespiti

Hedefte Local Enumeration (Otomatik)

Privilege Escalation Saldırıları

Windows'ta Yetki Yükseltme (Otomatik)

Windows'ta Yetki Yükseltme (Manuel)

Linux'ta Yetki Yükseltme (Manuel)

Linux Hash Dump ve Crack

Windows Hash Dump ve Crack

Migration (Göç) İşlemi

Meterpreter Scriptleri ve Şifrelerin Elde Edilmesi

Hedefte Keylogger Çalıştırma

Hedefin Ekran Görüntüsünü Alma

APT (Advanced Persistent Threat) Saldırıları

Manuel Payload'lar Oluşturma (Backdoor)

Backdoor'u Sistem Açılışına Yerleştirme

Backdoor'u Görev Zamanlayıcıya Yerleştirme

Unquoted Service Path ile Kullanıcı Ekleme

Registry ile Kullanıcı Girişi Gizleme

Registry ile Açılışa Exe Yerleştirme

Registry ile Remote Desktop'ı Aktif Etme

Metasploit ile Remote Desktop'ı Aktif Etme

Metasploit ile Açılışa Exe Yerleştirme

Lab 2 Kurulumu (Active Directory Pentest)

Lokal Domain ve Active Directory Kavramları

Active Directory Lab Topolojisi

İndirmeler (Microsoft Evaluation Center)

Windows Server 2019 Domain Controller Kurulumu

Domain Kurulumu ve Active Directory Ayarları

Windows 10 Client 1 Kurulumu

Client 1 Ayarları ve Domain'e Join Etme

Windows 10 Client 2 Kurulumu

Client 2 Ayarları ve Domain'e Join Etme

Kurumsal Düzen - Gerçek Dünya

Antivirüs Kurulumları

Group Policy Kavramı ve Kullanımı

Active Directory/Domain Atak Vektörleri

LM, NT Hash, NTLMv1/2 Kavramlarının Pekiştirilmesi

LLMNR/NBT-NS Poisoning ve NTLMv2 Capture

SMB İletişimini Kesme ve NTLMv2 Capture

NTLMv2 Hash Cracking

SMBv2 Signing Kullanım Tespiti

SMB Relay Saldırısı ve NTLM Hash Capture

NTLM Hash Cracking

Tüm Ağda ve Uzaktan (Remote) Hash Dump

Önbelleklenmiş (CDLC) Şifre Hash'lerini Elde Etme

Cached Domain Logon Hash'lerinin Kırılması

Psexec ile Shell Alımı - Defender VS TrendMicro

Fake SMB Server Saldırısı

Alır Mıyız Yine?

SMB Relay Saldırısı ile NC Shell Alımı

Pass-the-Hash Saldırıları - Lateral Movement

Şifre Püskürtme (Password Spraying) Saldırısı

Tüm Network'e Pass-the-Hash (PTH) Saldırısı

PTH Saldırısı ile Hash Dump

PTH Saldırısı ile Paylaşım ve Kullanıcı Yetki Tespiti

PTH Saldırısı ile Dosya Download-Upload

PTH Saldırısı ile Dosya Çalıştırma

PTH Saldırısı ile RDP Kullanımı

PTH Saldırısı ile Domain'i Ele Geçirme

Antivirüs Atlatmaları ve Trojan Saldırıları

Veil Framework Kurulumu

Trojan'ler Hazırlama

Trojan'leri Online Test Etme ve No Distribute Hk.

Embed File Hazırlama

Embed Trojan Hazırlama

Trojan'e RTLO (U+202E) Uygulama

Trend Micro'lu Windows 10'da Test

Otomatik Embed Trojan Hazırlama

Trend Micro'lu Windows 10'da Test II

Antivirüs Modları ve Davranışları Hakkında

Kahve? ;)

Relay ve Pivoting Saldırıları

Pivoting'in Kavranması

Port Yönlendirme ile İzinsiz Hedefe Erişim

Lab Güncelleme - Yeni Network Oluşturma

Bilinmeyen Diğer Ağların ve Hedeflerin Tespiti

PENTEST FAZ V: COVERING TRACKS

Route ve Port Yönlendirmelerinin Silinmesi

Registry Girdilerinin Temizlenmesi

Powershell Geçmişini Silme

Run Geçmişinin Temizlenmesi

Temp'in Temizlenmesi

Geri Döndürülemez Olarak Silme

Kayıtların (Log'ların) Yok Edilmesi

Raporlama ve Dokümantasyon

Dokümantasyon ve Raporlama Süreçleri

Statement of Work (SOW)

Master Service Agreement (MSA)

Non-Disclosure Agreement (NDA)

Rules of Engagement (ROE)

Findings Report (FR)

Örnek Penetrasyon Testi Raporları

SİBER GÜVENLİK (Security Hardening)

SMB Güvenliği

Network'ten Erişimlerin Kısıtlanması

RDP Erişimlerinin Kısıtlanması

NTLMv1 Kullanımının Kapatılması

LM Hash'lerinin Kapatılması

Debug Hakkının Kaldırılması

Parola Güvenliği

Cache Logon'un Kapatılması

Restricted Admin Mode'un Etkinleştirilmesi

Güvenlik Güncelleştirmelerini Zorlama

Paylaşım ve NTFS Haklarının Kısıtlanması

Port Monitoring

ARP Poisining Tespiti ve Bildirimi

Antivirüs Testleri ve Seçimi

SSL Strip ve HSTS Kavramları

HTTP Sayfaları HTTPS'e Zorlama

Sınavlar

Network ve Sistem Bilgisi Sınavı

Siber Güvenlik ve Hack Bilgisi Sınavı

Kapanış ve Bilgilendirmeler

Devam Serisi Hk.